Кожен байт даних проходить повний шлях: створення, зберігання, використання (іноді резервне копіювання або архівування) і, зрештою, видалення. В цифрову епоху ми генеруємо вражаючі обсяги даних – IDC прогнозує, що до кінця 2025 року світ зросте до вражаючих 175 ЗБ. Уявіть собі дані як історію: вони починаються, коли ви створюєте або […]

Idealsoft

Інстинкт виживання рухає розробку додатків штучного інтелекту безпрецедентними темпами . Оскільки великі фірми, такі як PwC, скорочують 1500 робочих місць , вкладаючи мільярди в платформи штучного інтелекту, співробітники не сидять склавши руки в очікуванні схвалення ІТ-відділу. Вони створюють власні інструменти Python, персональних копілотів та автоматизовані робочі процеси, які існують повністю […]

Чи знаєте ви, що 84% SaaS-додатків схильні до витоку даних? З кожним неконтрольованим входом ваш бізнес на крок ближче до дорогого інциденту безпеки. Ось чому: несхвалені додатки часто не мають належних протоколів безпеки, контролю доступу та шифрування. Оскільки ці додатки не контролюються, будь-які слабкі або стандартні облікові дані можуть розкрити […]

Microsoft оголосила, що підтримка Windows 10 офіційно припиниться 14 жовтня 2025 року . Хоча це може здатися далеким часом, терміни оцінки, планування та оновлення систем вже стислі, особливо для підприємств з великими або складними середовищами. Чому користувачі Windows 10 опиняться у зоні ризику та що робити? Давайте розбиратися. Зона ризику. […]

Чому єдина платформа, чому саме зараз? Ландшафт штучного інтелекту досяг критичної точки перегину, оскільки дослідження Gartner показує, що понад 80% підприємств розгорнуть генеративні додатки на основі штучного інтелекту до 2026 року. Однак організації з фрагментованими підходами стикаються з вищими витратами та зменшенням впливу на бізнес — розрив, який є не […]

У сучасному світі кіберзагрози стають дедалі складнішими, а традиційні антивіруси часто не справляються з новими видами атак. Для захисту корпоративних мереж і кінцевих пристроїв (комп’ютерів, ноутбуків, мобільних пристроїв, серверів тощо) використовуються передові технології, такі як EDR (Endpoint Detection and Response). EDR, або “Виявлення та реагування на кінцевих точках”, — це […]

Ми всі були в такій ситуації – чекали на телефонній лінії в надії зв’язатися з агентом, поки нескінченно грала пісня, а потім врешті-решт кидали слухавку. Такий негативний досвід може суттєво вплинути на ваш дохід. Згідно з дослідженням PwC, 32% клієнтів припинили б співпрацювати з брендом, який їм подобається, лише після […]

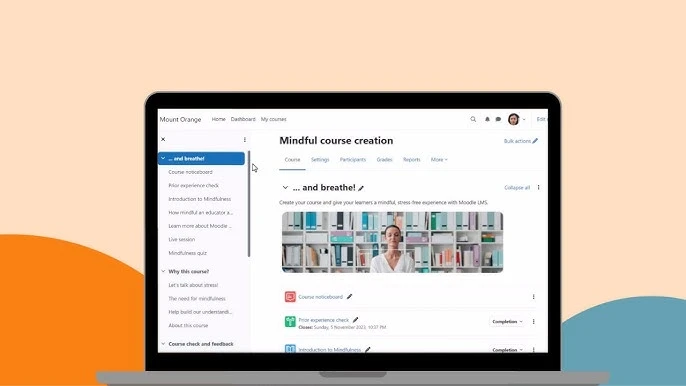

Правильне інвестування в системи управління навчанням та супутні інструменти зараз важливіше, ніж будь-коли, оскільки дистанційне навчання стає все більш регулярним. Додаток mConnect поєднує спільні аспекти Microsoft Teams з можливостями Moodle, щоб покращити стратегії онлайн-навчання вашого навчального закладу. Moodle — це безкоштовна платформа з відкритим вихідним кодом для організації онлайн-навчання (LMS, […]

Швидкі темпи розвитку штучного інтелекту (ШІ) створюють ненажерливий попит на хмарні обчислення та зберігання, оскільки компанії прагнуть обробляти величезні навчальні набори даних, отримати високопродуктивну потужність для виконання робочих навантажень, а також масштабувати ШІ відповідно до потреб бізнесу. Очікується, що сегмент публічної хмарної інфраструктури як послуги (IaaS) зросте на 24,5% у […]

Як увімкнути захист від програм-вимагачів у Windows 10 і 11? Оскільки тільки в січні цього року було зареєстровано 92 атаки, стає очевидним, що програмне забезпечення-вимагач є однією з найбільших загроз кібербезпеці як для організацій, так і для окремих осіб. Щоб захистити користувачів, Windows 10 і 11 пропонуємо вбудований захист від […]

Що таке управління ІТ-активами? Управління ІТ-активами — це загальний термін для практик і процесів у компанії, спрямованих на забезпечення найбільш ефективної роботи її ІТ-активів. Термін «ІТ-актив» означає все, що має цінність для організації, пов’язане з інформаційними технологіями або підтримує надання ІТ-послуг. Типові ІТ-активи включають ноутбуки, смартфони, планшети, принтери, маршрутизатори та комутатори. Дещо […]

Що таке DAST і як він працює? Динамічне тестування безпеки додатків (DAST) — це метод оцінки кібербезпеки, який аналізує запущені додатки для виявлення вразливостей у безпеці. На відміну від статичного тестування безпеки додатків (SAST), яке перевіряє вихідний код перед розгортанням, сканування DAST імітує атаки в реальному світі шляхом перевірки вхідних […]

ШІ не просто трансформує галузі — він змінює глобальний конкурентний ландшафт і створює ризики, які вимагають негайних дій. У міру того як підприємства масштабують зусилля штучного інтелекту, щоб розблокувати продуктивність та інновації, вони повинні орієнтуватися в нових викликах, пов’язаних з управлінням, безпекою та дезінформацією. В останньому стратегічному звіті Gartner® «Найбільші […]

Рішення штучного інтелекту (ШІ) революціонізують ролі, навички та загальний ландшафт роботи в галузі контакт-центрів. У той час як бізнес-лідери в усіх галузях зосереджені на можливостях автоматизації, інший етап інновацій штучного інтелекту включає ті, на яких збільшується кількість робочих місць, керованих людьми. І немає кращого місця для підвищення кваліфікації та вдосконалення […]

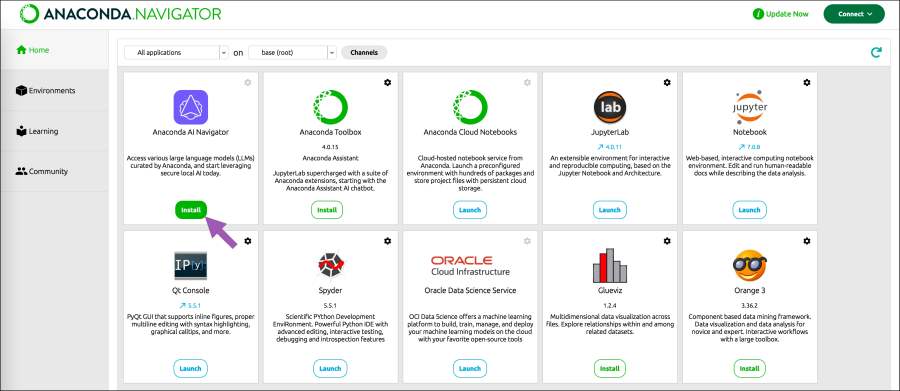

Сьоме щорічне опитування професіоналів із обробки даних показує, що 87% використовують ШІ стільки ж або більше, ніж минулого року, але 43% почуваються неготовими до викликів Anaconda Inc., провідний постачальник даних, машинного навчання та штучного інтелекту, нещодавно випустила 7-й щорічний звіт Data Science: ШІ та відкрите програмне забезпечення на роботі . […]

Випуск gpt-4o покращує розуміння та творчий підхід у процесі написання текстів. Спираючись на цю основу, Sider AI Essay Writer став практичним інструментом, який робить ці технологічні досягнення доступними для кожного, зберігаючи природний потік людської творчості. Інтеграція gpt-4o у Sider AI Essay Writer є технологічним оновленням; це еволюція підходу Sider до […]

Як застосовується право на видалення відповідно до GDPR? Загальний регламент про захист даних та право на видалення, також відоме як GDPR, дозволяє громадянам ЄС запросити видалення своїх персональних даних. Це право є важливою частиною підходу GDPR до захисту даних, надаючи фізичним особам більший контроль над тим, як обробляється їхня особиста […]

За вікном зима, але ніякі холоди не можуть зупинити розробників Lansweeper! І ось вже вийшло оновлення, в якому є кілька чудових нових функцій, які розроблялися довгий час, як-от штучний інтелект і абсолютно новий автоматизований конструктор робочих процесів із низьким кодом/без коду. Новий Lansweeper Discovery надійшов у загальний доступ, тож тепер настала […]

Подумайте про всі інструменти САПР, які вам потрібні, а тепер уявіть, що ви отримаєте їх за незначну ціну без дорогої підписки. ZWCAD надає вам потужність, швидкість і простоту найкращого програмного забезпечення САПР, як-от AutoCAD, але з інтелектуальними функціями та довічним доступом, які допоможуть вам працювати краще та заощаджувати гроші. Ідеально […]

Ще один серйозний витік даних у сфері охорони здоров’я розкрив конфіденційну інформацію понад 1 мільйона користувачів у Америці та Європі, що підкреслює постійну вразливість галузі охорони здоров’я. Оскільки зловмисники невпинно атакують лікарні, клініки та постачальників медичних послуг, стає зрозуміло, що традиційних моделей безпеки вже недостатньо для захисту даних пацієнтів. Сектор […]

Зламані облікові дані є основним вектором атаки, а групи APT дедалі частіше націлюються на MSP (Managed Service Provider – постачальник керованих послуг) та їхніх клієнтів. Згідно з нещодавнім опитуванням Sharp ESG , малий та середній бізнес побоюються, що вони мають значний пробіл у безпеці, але вважають, що MSP можуть заповнити […]

Читайте vgolos.org на Google News

Читайте vgolos.org на Google News